HoneyPot — это приманка для хакеров, представленная в виде сервера или системы. Ловушки используются для поимки киберпреступников. С помощью приманки можно убедиться в работоспособности системы защиты, а также определить способ хакерской атаки. Для ИБ-специалистов это эффективный инструмент, позволяющий отвести внимание инициаторов атаки от действительно важных систем.

В результате киберпреступник расходует ресурсы на приманку. В это время ИБ-специалист собирает информацию об атаке и ее методе. Она позволяет нивелировать угрозу, укрепить уровень безопасности системы в будущем. HoneyPot — это также один из популярных видов скама на криптовалюте. Суть этого метода заключается в создании токена, который могут купить абсолютно все, но продажа доступна исключительно разработчику.

Что такое HoneyPot

HoneyPot — это вид интернет-ресурсов безопасности. Его используют в качестве приманки для хакеров. Злоумышленник начинает вторжение в сеть для незаконного использования. С помощью такой ловушки можно существенно увеличить уровень безопасности сети, внедрить в ее работу максимально эффективные защитные средства. Непосредственно сама наживка не имеет реальной ценности, ведь она является поддельным хостом. С его помощью осуществляется регистрация сетевого трафика.

С помощью приманок можно собрать следующую информацию:

- комбинации клавиш, используемые хакерами;

- IP-адрес преступника;

- имена пользователей и другие сведения, которые использует хакер;

- удаленные и измененные киберпреступником данные.

ИБ-специалист будет точно знать, к какой именно информации хакер получил доступ. Это поможет выстроить систему противодействия актуальным угрозам.

Как работает HoneyPot

По своей сути приманка — это имитация ложно существующего файла, системы или сервера. С помощью HoneyPot можно обнаружить атаку или отвлечь внимание хакера от действительно ценной инфраструктуры. Важно, чтобы наживка была реалистичной, в противном случае киберпреступник не будет считать ее своей реальной целью.

Анализируя трафик, попадающий в ловушку, можно понять, откуда пришли хакеры, их цели и задачи. Эта информация позволит улучшить уровень защищенности сети и эффективность противодействия реальным угрозам. Использование наживок HoneyPot — полезный прием для бизнеса. С их помощью можно защитить свои активы. Уровень киберпреступности растет, постоянно появляются новые угрозы.

Настройка HoneyPot

Суть приманки заключается в подключении поддельного актива к системе или внутренней сети компании с последующим предоставлением киберпреступникам доступа к ловушке. Уровень сложности настройки меняется в зависимости от информации, которую хочет получить ИБ-специалист, чтобы изучить характер и уровень угрозы. Основные сценарии настройки наживки для хакеров:

- Атака на базу данных. Настройка поддельного сервера Microsoft SQL даст хакерам доступ к ложной информации о местонахождении инфраструктуры, активов. Сетевые администраторы делают ловушку легкой для взлома, а затем используют приманку для определения типа угроз. Иногда IT-команда создают системы, аналогичные реальным настройкам сети. Если киберпреступник проникает в нее, специалисты могут оперативно выявить уязвимости реальных сетей. Настройки безопасности меняются в зависимости от системы защиты организации, уровня компетентности специалистов, отвечающих за кибербезопасность.

- Внутренняя угроза. Сотрудник компании хочет реализовать кибератаку. ИБ-специалисты настраивают ложный сервер с аналогичным уровнем защиты, который, собственно, и является основной целью взлома. В результате ИБ-специалисты ограничивают поверхность атаки для тех, кто способен обойти строгую систему идентификации учетных данных. Такой подход позволит предотвратить взлом.

- Случайные атаки. Отдел кибербезопасности всегда изучает актуальные угрозы, анализируя взломы похожих систем. Нужно понять, какой тип систем интересует злоумышленников и чего они добиваются. Поэтому ИБ-специалисты действуют на опережение, создавая ложные серверы и системы, чтобы защитить действительно ценную информацию и не позволить преступнику проникнуть внутрь реальной системы.

Это основные виды настройки приманки, позволяющей вести активное противодействие хакерским атакам.

Классификация HoneyPot

Существует множество видов рассматриваемой ловушки. Классификация HoneyPot осуществляется по нескольким основным критериям: уровень взаимодействия, способ развертывания, способ вторжения. На рынке кибербезопасности существуют уже готовые приманки. Поэтому можно выбрать оптимальный HoneyPot, отталкиваясь от собственных целей и задач. В криптоиндустрии данный метод активно используется для создания скам-токенов.

По уровню взаимодействия

Принято выделять следующие уровни взаимодействия:

- Низкий — подходит для использования на ограниченном спектре приложений и сервисов. Можно установить внутри системы или сети. С помощью такой наживки можно установить контроль над портами и службами: UDP, TCP, ICMP. Для изучения атак, которые могут быть развернуты в режиме онлайн, в качестве ловушки для киберпреступников используются фейковые файлы, сведения и даже базы данных. Доступные инструменты для низкого уровня взаимодействия: Honeytrap, Spectre, KFsensor.

- Средний — HonaeyPot базируется на имитации ОС реального времени. У приманки есть собственные приложения и сервисы, как у основной сети. С ее помощью ИБ-специалисты собирают информацию, замедляя активность киберпреступников. У отдела безопасности появляется время для создания адекватной защиты в качестве реакции на появившуюся угрозу. Инструменты среднего уровня взаимодействия: Cowrie, HoneyPy.

- Высокий — подлинно уязвимый софт. Программное обеспечение интегрировано в производственную систему, в рамках которой осуществляется взаимодействие с другими приложениями. Такой HoneyPot нуждается в более сложной поддержке, но зато приманка способна собрать максимум полезной информации. Самая популярная приманка с высоким уровнем взаимодействия — Honeynet.

Также есть чистые ловушки. Они создаются для имитации реальной производственной среды компании. Такие приманки заставляют хакеров тратить время на взлом, поскольку они воспринимают наживку в качестве реального узла. Как только преступник попытается определить уязвимость, отдел безопасности узнает об этом и сможет подготовиться к взлому.

По развертыванию

Согласно этому критерию, принято выделять:

- Производственные приманки — их устанавливают в реальной сети компании. Наживка поможет найти внутреннюю уязвимость или своевременно идентифицировать хакерскую атаку.

- Исследовательские приманки — отличаются высоким уровнем взаимодействия. Отличаются от обычных наживок своим предназначением. Их используют для проведения исследований государственных или военных систем. ИБ-специалист получает больше информации о планирующейся атаке.

Сотрудники отдела кибербезопасности могут комбинировать разные ловушки, чтобы максимально эффективно противостоять надвигающимся угрозам.

По технологии обмана

Классификация приманок может также строиться на основе метода обмана:

- E-mail — фейковые адреса электронной почты. Злоумышленнику отправляется письмо, которое можно проверить и отследить. Эта наживка эффективна в контексте предотвращения фишинговых рассылок.

- Вредоносное программное обеспечение — этот способ позволяет перехватывать зараженный софт, который пересылается внутри сети. Цель защищающейся стороны — привлечение киберпреступника для получения информации о нем.

- Базы данных — полноценные, заведомо уязвимые реестры, привлекающие SQL-инъекции и атаки других видов. Созданы для манипулирования киберпреступниками. Злоумышленники пытаются заполучить поддельные базы данных, поскольку считают, что в них содержится действительно важная информация.

- Для «пауков» — настраиваются для перехвата поисковых ботов и всевозможных «пауков», разработанных для кражи важных сведений из всевозможных веб-приложений.

- Для спама — это ложные сервера электронной почты. Они выступают в качестве наживки для спамеров. Построены на использовании уязвимых компонентов системы e-mail.

- Honeynets — полноценная сеть ловушек. Их установка осуществляется в изолированной виртуальной среде. Сотрудники отдела киберзащиты комбинируют их с другими инструментами. Приманка позволяет фиксировать действия хакеров. ИБ-специалисты получают ценную информацию о возможных угрозах. Ловушки эффективно работают практически на всех операционных системах: Windows, Linux, Android. В зависимости от платформы будет меняться механика установки и настройки.

Можно комбинировать разные приманки, чтобы комплексно защитить систему от всех видов угроз.

Решения приманок на рынке

ИБ-специалисты используют и готовые решения HoneyPot. Их также принято классифицировать по нескольким ключевым признакам: совместимость с ОС, требования по настройке и запуску, уровень взаимодействия, тип приманки — виртуальные и реальные. Каждый из вариантов эффективен по-своему. Подробно рассмотрим наиболее популярные готовые ловушки, позволяющие противостоять хакерам:

- Honeyd-WIN32 — это HoneyPot с низким уровнем взаимодействия. Отличается развитым набором функциональных возможностей и публичным программным кодом. Одна ловушка смоделирует несколько пользователей и огромное количество портов. Этот продукт поддерживает UDP и TCP. Разработчики реализовали функционал для гибкой настройки портов. Установка занимает действительно много времени. Ловушка основана на языке сценариев.

- KFSensor — еще одно готовое решение под операционную систему Windows. Этот HoneyPot также относится к списку продуктов с низким уровнем взаимодействия. Порты UDP и TCP уже получили предварительную настройку. Ловушка создает имитацию уязвимостей в системе, в которую попадают черви, трояны и другие угрозы. HoneyPot поддерживает функцию удаленного администрирования. Можно эмулировать сетевые протоколы, фиксировать все действия злоумышленника. Функционал KFSensor предусматривает возможность создания собственных сценариев, что позволяет увеличить реестр сигнатур.

- VMware — используется для запуска ловушек и полноценных сетей HoneyPot. Это решение поддерживает Windows и Linux. С его помощью можно сохранять и сбрасывать сеансы. Нужно просто сделать сброс, если обнаружены попытка злоумышленника добавить в систему вредоносный софт. Системы уведомлений нет. Для комплексного мониторинга необходимо использовать вспомогательное программное обеспечение.

- Spector — довольно простая и понятная по установке приманка. Настройка также не вызовет сложностей, поскольку у решения довольно ограниченный функционал. Ловушка создает имитацию нескольких ОС класса Windows. Для ловли троянов и зараженных файлов запускаются порты и сетевые службы. Сбор информации о хакерах осуществляется за счет применения интеллектуальных модулей. Реализована поддержка опции удаленного администрирования, предоставляющая реалистичные сведения, которые по итогу ворую преступники вместо подлинных данных.

- APS — HoneyPot низкого уровня взаимодействия, предназначенный для использования на базе операционной системы Windows. Софт идентифицирует действия злоумышленников: сканирование портов, спам-рассылки, DoS-атаки и многие другие угрозы. После сканирования информация передается ИБ-специалисту. В APS отображается статистика обнаруженных угроз. Порты сканируются на регулярной основе.

Готовые решения позволяют запустить приманку с минимальными тратами времени на настройку.

HoneyPot-токены, которые нельзя продать, и их график всегда только растет в цене

Мошенники создают HoneyPot-токен и организуют его листинг на децентрализованной бирже. Этот процесс сопровождается агрессивной рекламной кампанией. При этом скамеры прописывают в smart-контракте своей монеты запрет на продажу. Данная опция доступна только организаторам схемы. В контракте есть специальный код, позволяющий мошенникам выводить активы исключительно на собственные кошельки.

Из-за запрета на продажи график котировок всегда растет. Долгосрочный восходящий тренд привлекает внимание новичков, ищущих золотую жилу. Яркий пример такого проекта — токен MetaPay. Эта монета уже соскамилась, но злоумышленникам удалось кинуть на деньги многих людей. График котировок этого токена выглядел следующим образом:

Цена не проседает, поскольку никто не может продать криптовалюту. Красные бары — это сделки основателей СКАМ-проекта.

Что такое scam-токены и в чем их суть

Схема создания HoneyPot токенов более сложная восприятия, поэтому многие новички продолжают вестись на обещания мошенников. Даже опытный трейдер криптовалюты далеко не всегда способен заподозрить неладное. Цена монеты активно накачивается, поэтому каждый инвестор хочет успеть «запрыгнуть в поезд», не замечая ловушку. Чтобы не стать жертвой такого развода, нужно тщательно всё проверить, в том числе код смарт-контракта монеты.

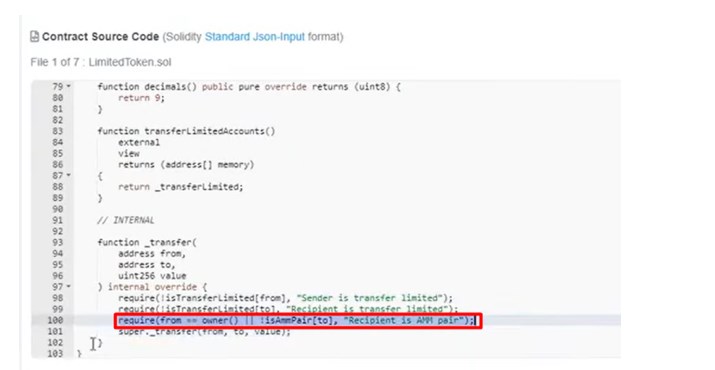

Это пример кода MetaPay. Мошенники замаскировали свой скам под черный список. Они специально увеличили код, чтобы отвлечь внимание пользователя от сути. В 100 строке наглядно показано, что транзакции на вывод доступны только основателю проекта. К сожалению, новички видят только то, как HoneyPot токены активно растут в цене. Их привлекает отсутствие красных баров, но иллюзия разрушается в момент, когда пользователь начинает пытаться вывести деньги.

Подобная ловушка для инвесторов имеет неограниченный срок жизни. Многое зависит от популярности токена. Срок жизни подобных проектов варьируется от нескольких дней до 2-3 лет. Инвесторы ожидают колоссального роста, поэтому активно покупают криптовалюту, которую никогда не смогут вывести. Далеко не каждый новичок умеет читать смарт-контракты, поэтому не способен распознать ловушку.

Как создать scam-токен и лутать ликвидность

На собственном Honeypot-токене можно заработать. Особенность монеты заключается в том, что ее цена постоянно растет, так как криптовалюту не может никто продать, кроме создателей проекта. Владелец токена забирает всю ликвидность. Такой формат заработка доступен даже новичкам. Пошаговая инструкция по запуску собственной монеты:

- Открыть сайт create-honeypot.com. Услуга создания собственной монеты абсолютно бесплатная.

- Ввести параметры токена: название, тикер, объем эмиссии, десятичные.

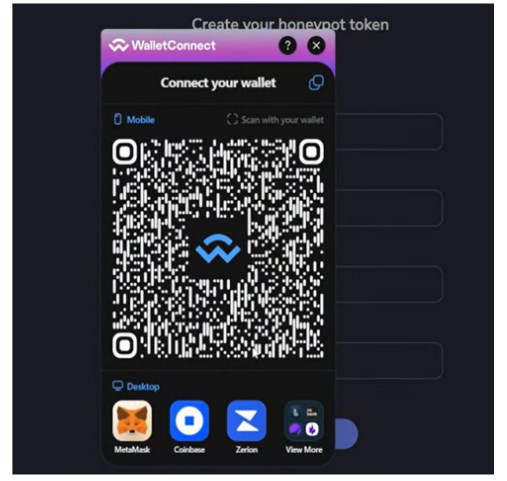

- Подключение кошелька, например, MetaMask.

- Нажать на Create Token и подтвердить транзакцию.

- Монета создана. Ее можно сразу добавить в кошелек, нажав на кнопку Add Token и выбрав ранее подключенный сервис хранения криптоактивов.

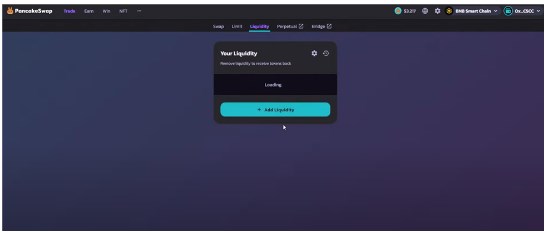

Также необходимо проверить свой HoneyPot-токен с помощью сервиса PooCoin. Изначально ликвидность будет отсутствовать. Чтобы пользователи захотели инвестировать в монету, нужно добавить ликвидность. Для этого необходимо выбрать биржу, например, PancakeSwap. Откройте раздел Liquidity, а потом нажмите на кнопку Add Liquidity. Введите адрес токена и выберите размер ликвидности.

Подтвердите транзакцию и дождитесь ее проведения. Когда ликвидность создана, нужно попробовать купить и продать свой токен, но уже с другого аккаунта. После приобретения монеты соответствующая операция будет отображаться на графике PooCoin. Продажа HoneyPot токена с другого аккаунта недоступна. Эта функция доступна только с учетной записи основателя. Владелец может в любой момент забрать всю ликвидность токена. Соответственно, деньги покупателей токена будут всегда у владельца проекта.

Риски с использованием scam-токенов

Главный риск для инвесторов — вложение денег в HoneyPot-токены приведет к финансовым убыткам. Единственный способ защитить свой инвестиционный капитал — своевременно обнаружить ловушку. Для этого были созданы специальные инструменты, позволяющие отличить скам-токены от реально перспективной монеты. Если токен создан на базе блокчейна Ethereum, можно использовать для проверки Etherescan. Есть аналогичный сервис для верификации HoneyPot токенов на Binance Smart Chain — BscScan.

Чтобы проверить токен, нужно ввести его тикер в соответствующее окно в выбранном сервисе. Нужно переключиться на вкладку «Держатели». Пользователь получит информацию обо всех держателях криптовалюты и пулах ликвидности. С помощью такой простой проверки можно верифицировать реальный уровень интереса к криптовалюте. Еще один действенный способ проверки — изучение кода смарт-контракта.

Преимущества и недостатки HoneyPot

| Плюсы | Минусы |

| Ловушки собирают информацию о реальных угрозах и незаконных действия хакеров, предоставляя ИБ-специалистам обширный пласт аналитической информации. | Сбор аналитической информации осуществляется только непосредственно во время атаки. |

| Обычные системы кибербезопасности способны создать множество ложных активаций, а приманка минимизирует такой эффект, потому что реальный пользователь не клюнет на ловушку. | Сеть-ловушка собирает вредоносной трафик в момент, когда атака уже запущена. Если злоумышленник раскусит планы защищающей стороны, то будет избегать взаимодействия с ловушкой. |

| Создание таких ловушек — выгодная инвестиция, поскольку они взаимодействуют с различными угрозами, не требуя больших ресурсов для обработки сетевых данных и поиска атаки. | Опытный хакер отличит приманку от реальной сети или системы. |

| Если киберпреступник использует шифрование, то приманка всё равно идентифицирует вредоносные действия хакера. | На бумаге приманки изолированы от реальной сети, но всё же определенное подключение требуется, иначе администраторы не будут иметь доступа к базе данных. Из-за этого возникает дополнительный риск. |

Мнения экспертов

HoneyPot — это эффективный инструмент в кибербезопасности. Многие специалисты используют ловушки для противодействия хакерам. Популярность этого инструмента подтверждается многочисленными отзывами ИБ-специалистов. Что касается HoneyPot токенов — это один из самых популярных видов мошенничества в криптоиндустрии. Владелец создает и рекламирует монету, а потом просто забирает себе всю ликвидность.

Чтобы не попасть в ловушку, нужно тщательно изучать код смарт-контракта, особенно если речь идет о потенциальном HonayPot-токене в сфере DeFi. Также нужно использовать дополнительные инструменты, позволяющие определить количество владельцев монеты, пулы ликвидности. Во избежание финансовых потерь, нужно инвестировать деньги только в проверенные криптоактивы с безупречной репутацией.

Выводы

- HoneyPot — способ защиты от хакерских атак, предусматривающий создание специальных ловушек.

- Scam-токены — монеты, которые может продавать только основатель проекта, а всем остальным пользователям доступна исключительно покупка.

- Ханипот-токены — распространенный вид мошенничества. Основатель проекта присваивает всю ликвидность актива.

</ol

Дмитрий Коновалов

Дмитрий Коновалов